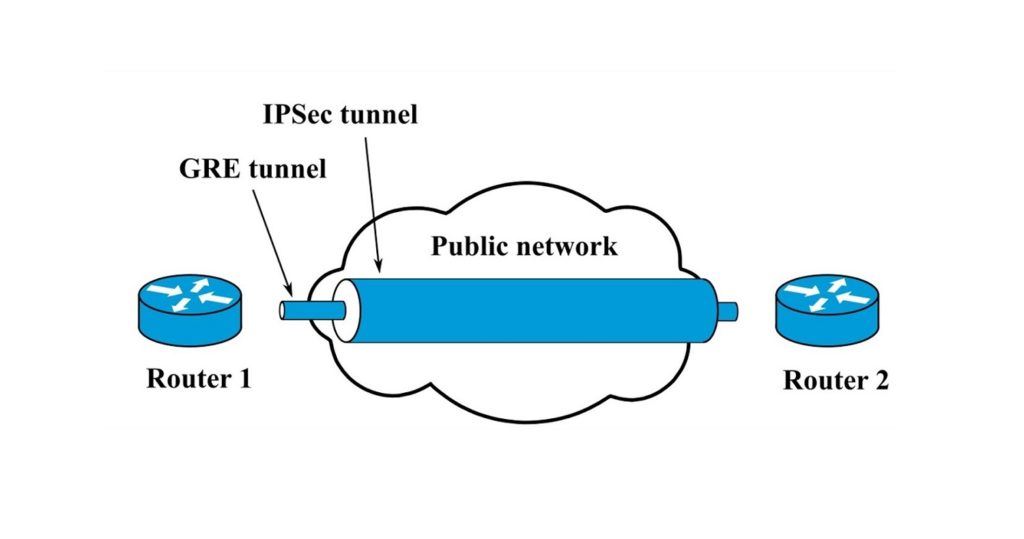

GRE и IPsec – это два взаимосвязанных, но различных по своим характеристикам технологии.

Эти технологии могут функционировать как отдельно, так и в совместной работе (применение GRE поверх IPSec) с целью обеспечения сетевого туннелирования и обеспечения безопасности для как сетей, так и отдельных пользователей.

В этой статье мы исследуем эти технологии, чтобы разобраться в них и провести сравнение с целью выявления наиболее типичных сценариев использования каждой из них.

EasyTools — бот содержит набор инструментов для айтишников и не только.

▪️ Генератор паролей

▪️ Поиск IP-адреса

▪️ Проверка SSL

▪️ DNS-поиск

▪️ Сканер портов

▪️ IP-калькулятор

Чтобы попробовать, нажми по ссылке: клик

Содержание

Generic Routing Encapsulation (GRE)

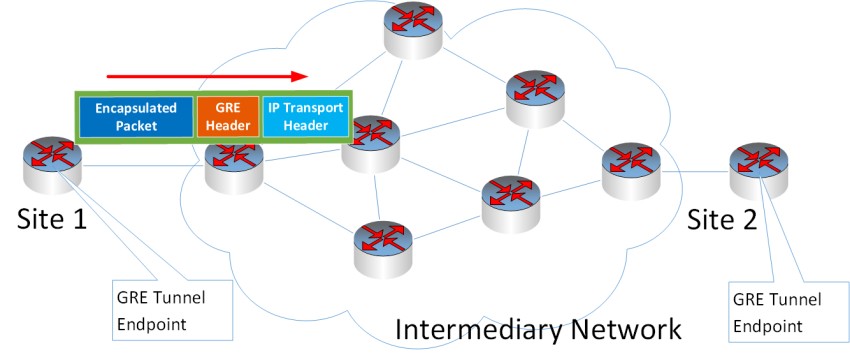

GRE – это протокол для создания сетевых туннелей, который применяется для формирования виртуальных частных сетей (VPN). Этот протокол устанавливает связь между двумя удаленными сетями или устройствами через промежуточную сеть, такую как Интернет.

Для достижения этой цели применяется инкапсуляция различных протоколов сетевого уровня в точка-точку соединений. Этот процесс, называемый туннелированием, позволяет данным пакетам проходить через сети, которые могут или не могут исходно поддерживать данный протокол.

Функционирование GRE

На данной схеме представлен пример конечной точки GRE-туннеля на сайте 1, который инкапсулирует данные, добавляя в начало заголовок GRE и дополнительный IP Transport заголовок.

Запакованный пакет проходит туннель, и в добавленном заголовке IP-транспорта указан адрес назначения для конечной точки GRE-туннеля на сайте 2.

По достижении конечной точки туннеля на сайте 2, заголовок IP-транспорта и заголовок GRE удаляются, и после этого инкапсулированный пакет маршрутизируется на основе своего собственного заголовка.

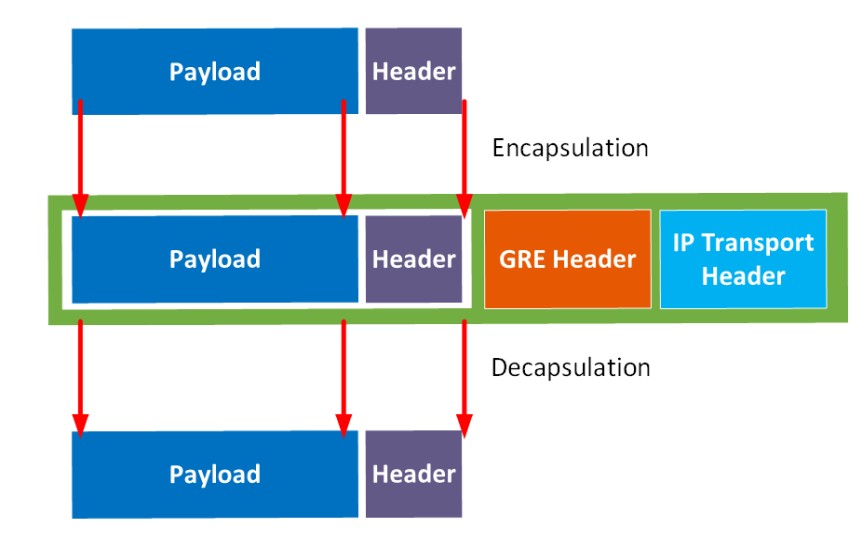

В следующей схеме мы можем ближе рассмотреть процесс инкапсуляции и декапсуляции. Здесь вы найдете более подробную информацию о заголовке инкапсулированного пакета.

Безопасность GRE

Следует помнить, что GRE в отдельности не предоставляет шифрования или аутентификации, и поэтому не обеспечивает конфиденциальность передаваемых данных.

Вместо этого, он сосредотачивается исключительно на создании туннеля для передачи данных между удаленными сайтами. Поэтому GRE-туннели часто используются как основа, и другие протоколы безопасности, такие как IPsec, используются для добавления дополнительных уровней безопасности, таких как шифрование и аутентификация в коммуникации.

Сценарии использования

GRE может быть применен для связи удаленных сайтов путем создания VPN, но, в основном, GRE в отдельности редко используется из-за отсутствия в нем средств обеспечения безопасности.

GRE чаще всего используется в качестве базовой технологии в современных реализациях VPN, таких как DMVPN. Также GRE-туннели могут быть задействованы для связи между удаленными сайтами, где требуется поддержка динамических маршрутных протоколов, поскольку GRE поддерживает многоадресную маршрутизацию.

Протокол IPSec

IPsec представляет собой обширный набор протоколов и технологий, созданный с целью повышения безопасности интернет-коммуникаций путем зашифровывания и проверки подлинности IP-пакетов.

IPsec, работая на 3 уровне модели OSI, обеспечивает сохранность, целостность и аутентичность данных, передаваемых по сети. Это намного более подробное и сложное, чем GRE, и включает в себя множество алгоритмов, механизмов и вариантов внедрения.

Основной акцент в реализации IPsec

IPsec включает в себя ряд критических функций, таких как шифрование, проверка целостности данных, аутентификация отправителя данных и защита от атак повторных атак. Эти возможности вместе обеспечивают конфиденциальность данных и защиту от вмешательства или прослушивания во время их передачи по сети.

Этот протокол обычно не используется для установки туннелей, как, например, GRE, но его можно применить к таким туннелям для добавления шифрования, аутентификации и обеспечения целостности данных, которые проходят через такие туннели.

Способы внедрения

IPsec предоставляет два основных режима настройки: Режим передачи и Режим туннелирования. В Режиме передачи шифруются и аутентифицируются только полезные данные IP-пакета, обеспечивая безопасное взаимодействие между хостами.

В Режиме туннелирования весь IP-пакет, включая оригинальный IP-заголовок, помещается внутрь нового IP-пакета. Этот режим часто применяется для обеспечения безопасности коммуникаций между сетями или сайтами.

Сценарии использования

IPsec часто используется для обеспечения безопасности различных типов VPN-соединений (GRE, MPLS, DMVPN и других), обеспечения удаленного доступа и VPN-соединений между сайтами в корпоративных сетях, а также защиты конфиденциальных данных, передаваемых через Интернет. Это дополнительная функция для IPv4, предназначенная для интеграции в IPv6 и предоставляющая встроенные средства безопасности.

Несмотря на то, что IPsec, безусловно, способен туннелировать трафик, важно понимать, что это не является его главной задачей. Основной акцент в ходе развития этого протокола сосредоточен на обеспечении безопасности, конфиденциальности и аутентификации данных, а не на оптимизации для целей создания туннелей.

Сравнение GRE и IPSec

Данная таблица представляет сравнение различных характеристик протокола GRE и набора протоколов IPsec.

| Параметр | IPSec | GRE |

| Цель | Безопасность и аутентификация данных | Туннелирование и инкапсуляция данных |

| Уровень работы | Сетевой уровень | Сетевой уровень |

| Шифрование | Да | Нет. Но может быть добавлено с помощью других протоколов |

| Аутентификация | Да | Нет. Но может быть добавлено с помощью других протоколов |

| Целостность данных | Да | Нет. Но может быть добавлено с помощью других протоколов |

| Конфиденциальность данных | Да | Нет. Но может быть добавлено с помощью других протоколов |

| Поддержка маршрутизации | Ограниченная поддержка маршрутизации, часто используемая с протоколами динамической маршрутизации | Способен переносить трафик маршрутизирующего протокола |

| Поддержка многоадресной рассылки | Нет, не встроенно, хотя его можно настроить для этого | Да |

| Создание туннеля | Может создавать безопасные туннели для передачи данных | В основном используется для создания туннелей |

| Инкапсуляция | Шифрует и инкапсулирует весь исходный IP-пакет | Инкапсулирует весь исходный IP-пакет без шифрования |

| Поддерживаемые протоколы | Совместимость с различными протоколами сетевого уровня | В основном используется для инкапсуляции IP-пакетов |

| Цель туннелирования | Используется для безопасной связи между сетями или устройствами по ненадежным сетям (VPN) | Используется для подключения различных сетей, маршрутизации и инкапсуляции различных протоколов |

| Управление ключами | Используются протоколы управления ключами, такие как IKE | Управление ключами обычно осуществляется отдельно (например, с помощью IPSec для обеспечения безопасности) |

| Поддержка протокола | Часто используется в сочетании с другими протоколами туннелирования (например, GRE) для повышения безопасности | Может использоваться как отдельный протокол туннелирования или в комбинации с другими протоколами для дополнительной функциональности |

| Методы аутентификации | Поддерживает различные методы аутентификации, включая предварительно совместно используемые ключи и цифровые сертификаты | Нет встроенной аутентификации |

Важно заметить, что IPsec и GRE имеют различные основные задачи: IPsec уделяет внимание безопасности данных и аутентификации, в то время как GRE в первую очередь предназначен для создания туннелей и инкапсуляции.

Для некоторых таблица сравнения может показаться сравнением несравнимого, но факт в том, что существует достаточно пересечений и взаимодействия между этими двумя технологиями, чтобы сделать такое сравнение осмысленным и информативным.

На практике часто применяют одновременно GRE и IPsec: GRE обеспечивает функцию туннелирования, а IPsec добавляет шифрование и аутентификацию для увеличения уровня безопасности, когда это необходимо.

Заключение

GRE выполняет функцию протокола для создания туннелей, что обеспечивает возможность установления коммуникационных связей, называемых VPN, через промежуточные сети, что позволяет удаленным сайтам и устройствам подключаться к сети, как если бы они находились в одном физическом месте.

IPsec – это комплекс протоколов безопасности, который добавляет уровни шифрования и аутентификации к IP-пакетам всех видов.

При совместном использовании GRE и IPsec создается защищенный и конфиденциальный канал связи между сетями или устройствами, что обеспечивает защиту данных при их передаче через потенциально недоверенные сети.